„Ich habe dem (Vorfall, Anm. der Red.) nicht viel Aufmerksamkeit geschenkt, weil ich nach 5 Jahren, in denen ich im Geld geschwommen bin, sehr faul geworden bin, und ich bin weiter mit meiner Yacht mit ….“ – Details ersparen wir uns, aber die Botschaft, die Lockbit im neuesten Leak „FBI.gov“ auf seinem wieder auferstandenen Blog im Darknet platziert hat, lässt keinen Zweifel: es wird auch nach der medienwirksamen „Zerschlagung“ der kriminellen Cyberorganisation mit Festnahmen in mehreren Ländern eine Art der Fortsetzung geben. Außerdem werden verbesserte Sicherheitsmaßnahmen und neue Angriffe auf staatliche Einrichtungen angekündigt.

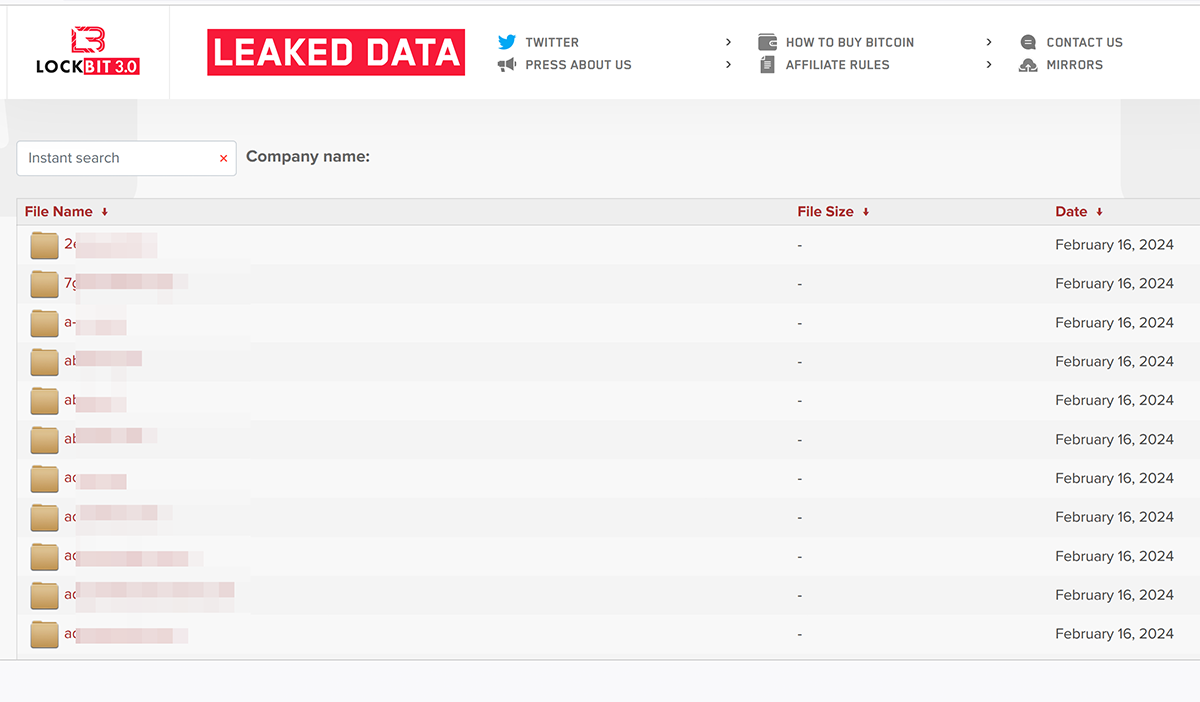

Wer den Beitrag geschrieben hat, ob sich tatsächlich Hintermänner der Gruppe einen Wiederaufbau planen oder Nachahmer das Blog-Layout gekapert haben, ist derzeit unklar. Allerdings wurden seit 24.02. Leaks neuer Opfer von Lockbit 3.0 platziert und – neben den Servern, die bislang nicht von den Ermittlungsbehörden beschlagnahmt werden konnten – neue Server im Darknet mit Kopien des Blogs veröffentlicht.

Genannt werden in dem Schreiben auch Server bzw. Darknet-Domains mit Leaks von Angriffen, die vor dem Ermittlungserfolg vom 19. Februar geschehen waren, darunter auch mehrere Firmen mit deutscher Toplevel-Domain *.de .

Wie befürchtet, präsentiert sich die organisierte Cyberkriminalität damit erstaunlich resilient gegenüber den ohnehin immer drohenden Cyberbedrohungen der Mitbewerber und auch der Ermittlungsarbeiten der internationalen Polizei- und Cybersicherheitsbehörden.

In dem uns vorliegenden Schreiben im Darknet behauptet die Gruppe, sowohl über Backups als auch über weitere, bislang nicht von den Ermittlungsbehörden eroberte Schadcodes bzw. deren Dekryptoren zu verfügen und daher das Geschäftsmodell der mehrstufigen Erpressung fortsetzen zu können.

Nun werde die Gruppe ihre Schutzbarrieren verstärken, einen „maximalen Schutz in jeder Version der Verschlüsselungssoftware“ einbauen.